Расшифровка маркировки шины Значение индексов скорости и нагрузки.

Он поделился с последними новостями, дальнейшими ориентирами и стратегиями развития CrowdStrike, направленными на внедрение обновленных функций и оптимизацию решений для защиты конечных точек. В мире цифровой трансформации команды по кибербезопасности сталкиваются с новыми вызовами, в частности из-за увеличения использования контейнеров и платформы Kubernetes. Чтобы помочь с этими вызовами, Picus представляет новое решение для валидации безопасности Kubernetes, которое логирование python позволяет проактивно выявлять и устранять риски безопасности контейнеров.

Отключить логирование повторяющихся ошибок

У неё есть десктопная версия и мобильное приложение для iOS и Android. В ближайшее время компания планирует выйти на международный рынок, поэтому качественный UX/UI — мастхэв. Этот мастер-класс для людей, которые хотят быть в авангарде современных технологий, хотят повысить свой скилл, прокачать навык, разобраться и пощупать что к чему в экосистеме Docker. Вы можете использовать свежую, авторитетную информацию – включая ваши собственные данные – для создания точного ответа, используя LLM по вашему выбору для понимания вопроса, формулировки ответа и добавления дополнительной информации.

Выставляем уровень вывода ошибок

В сложившейся ситуации стало практически невозможно обезопасить свою инфраструктуру полагаясь только на такие технологии как антивирусы и межсетевые экраны. Традиционная защита периметра по сути стала неэффективной и появились вещи, которые почти невозможно предотвратить. Например, если злоумышленнику удалось получить или угадать учетные данные пользователя и выдать себя за одного из ваших сотрудников, есть большая вероятность, что никакая технология предотвращения не заметит этого. Это те случаи, которые называются silent failure или тихим провалом. Защита периметра молча провалилась, и у вас есть взлом, о котором вы не знаете. И по статистике большинство организаций не узнают об этом еще 100 и более дней.

Теория: об инструментах для логов

Первым шагом к внедрению надежной защиты приложений является понимание типа приложений, которые вам нужно защитить. Быстрый рост объема данных создает возможности и риски, включая кибератаки и утечки данных, которые могут привести к значительным последствиям для организаций. Новый подход к безопасности данных, датацентрическая защита и реагирование (DDR), сосредотачивается на проактивной защите данных, выявлении и реагировании на угрозы в режиме реального времени. DDR решения, такие как Lepide Data Security Platform, обеспечивают мониторинг, анализ и немедленное реагирование на угрозы, что позволяет организациям эффективнее защищать данные, соответствовать регуляторным требованиям и сохранять свою репутацию. Лог-файлы играют важную роль в мониторинге и отладке программ, предоставляя разработчикам информацию о том, как именно работает приложение в реальном времени.

Логи в Kubernetes (и не только) сегодня: ожидания и реальность

Стримы важны, так как по графику 3-х дневному стрима можно понять есть ли какая-то просадка. Я хотел сказать, что не вижу принципиальной разницы — это одно и то же, но названное по-разному. Но дальше Вы пытаетесь показать какие-то проблемы от смешения этих понятий. Тогда давайте дальше разберёмся, в чём же тут реальная проблема.

Применение логгера данных для Arduino XD-204

Однако, интеграция криптографии в современный приложение часто является трудной задачей, которое имеет ограниченное влияние на повышение безопасности и множество архитектурных компромиссов. Команда экспертов из стратегий безопасности и охотников на угрозы, в том числе главный директор по технологиям CrowdStrike, Майк Сентонас, будут делиться историями из офиса CTO и обсуждать состояние кибербезопасности. Компания iIT Distribution с радостью сообщает о подписании дистрибьюторского соглашения с компанией Safe-T – лидирующим разработчиком решений для безопасного и упрощенного доступа к приложениям и файлам для локальных, облачных и гибридных рабочих сред. InfiniBox SSA представляет собой первую систему, которая для постоянного хранения использует 100% твердотельную технологию. Сочетание запатентованного алгоритма машинного обучения Infinidat Neural Cache и увеличенной кэш-памяти DRAM выводит революционную производительность массива InfiniBox на новый уровень с ёмкостью до 546 Тбайт и величиной IOPS до 1,5 млн.

Принцип прост — чем большей всяких интеграций, тем больше гемора. Ну а log4j, по-моему, неплохо справляется с большинством задач логирования, необходимых простому смертному. Во многих случаях жизненно важно обеспечить раздельную регулировку уровней по профилям активности в рамках одного приложения. Если это нельзя сделать назначением уровня на «logger», то сколь-нибудь сложная диагностика превращается в кошмар начального grep’а среди десятков гигабайт.

MikroTik – доступ с локальной сети по внешнему ip – Hairpin NAT

- Ведь СS² DAY – мероприятие, посвященное эксклюзивному обмену опытом внедрения современных моделей защиты от новых уязвимостей и атак.

- После последнего обновления системы Lepide Active Directory Self Service (LADSS) 20.1 администраторы могут блокировать пользователей, которые ввели несколько неправильных паролей в течение определенного периода времени.

- Согласно недавнему исследованию IDC, 16% североамериканских организаций имеют устройства на ChromeOS, и ожидается, что этот процент будет только расти.

- Обратите внимание, что при использовании rsyslog в качестве сетевого сервера для хранения логов место на диске будет очень быстро уменьшаться.

- Мы должны работать не с плоскими текстовыми сообщениями, а с объектами.

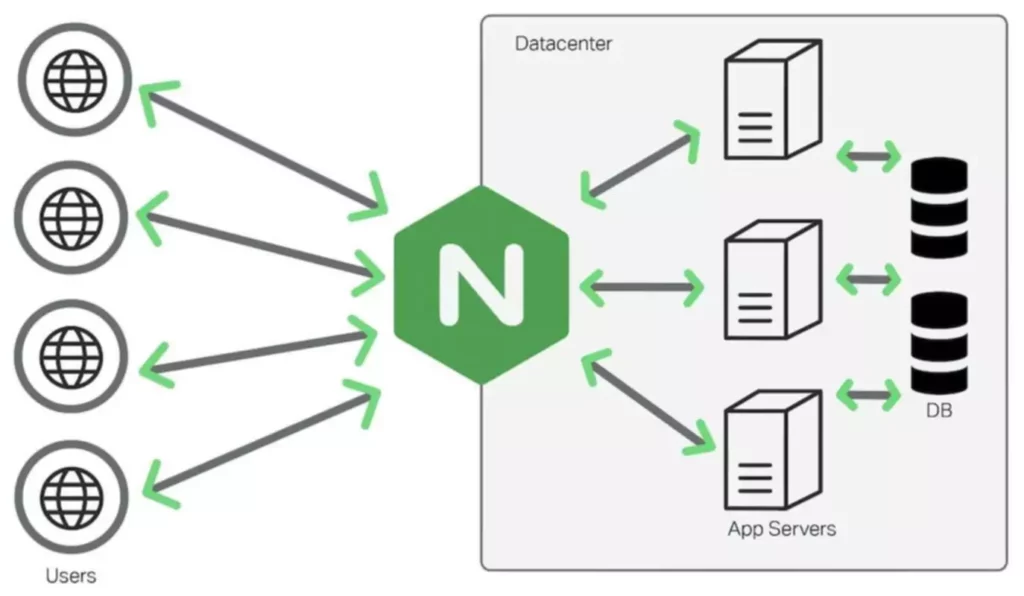

Внизу списка появляется Очистить журнал (Clear Event Log) – пользоваться этой функцией не надо, смотрите выше пример использования TRUNCATE TABLE. Сейчас нас интересуют две возможности NGINX – “условное логгирование” для выбора условий, при которых будем заносить события в журнал, и map для создания переменных со значениями других переменных. В результате наши логи стали содержать CorrelationId не только в пределах одного сервиса, но и при взаимодействии с другими приложениями. В нашем приложении мы используем стандартный ILogger из пакета Microsoft.Extensions.Logging.Abstractions, поэтому значение будем добавлять с помощью нехитрого расширения к нему. Чтобы получать как можно больше информации нам необходимо генерировать идентификатор корелляции как можно ближе к началу активности, т.е.

Логи (log-файлы, журналы) — это текстовые файлы, куда автоматически записываются все события, которые происходили в компьютерной системе. Их основная цель — помочь определить, почему на сайте или в программе возникает ошибка, а также найти того, кто совершил какое-то действие. Алексей Зайончковский расскажет о месте и значении платформы Crowdstrike Falcon в типичной архитектуре информационной безопасности организаций, а также о выполнении ею типичных задач и распределении обязанностей между ролями ИТ и ИБ. Распределенные атаки типа «отказ в обслуживании» (DDoS) стали повседневной или, как некоторые могут утверждать, ежечасной проблемой. Эти цели могут быть малые или крупные предприятия, поставщики услуг Интернета, производители, розничные торговцы, поставщики медицинских услуг, школы и университеты или другие организации. Особой целью злоумышленников являются государственные учреждения, силовые структуры, организации оборонного сектора.

При удалении записей таблицу прав отдельно чистить не нужно, там каскадная связь и записи о правах удалятся вслед за записями основной таблицы сами. Чтобы понять в какой таблице хранятся логи, запустите sql-профайлер, перейдите на вкладку с логами в 3-ке и посмотрите в sql-профайлере, в какую таблицу пойдет запрос. Вероятно записи в эту таблицу попадают прямым инсертом в БД, то есть вообще мимо событийного слоя приложения. Здравствуйте, Я нажимаю на печать MS Word отчет Word не запускается.

Это решение подходит для различных типов CMS, от монолитных до гибридных систем. Телекомпании и стриминговые платформы становятся главными мишенями для киберпреступников из-за их ценного контента и конфиденциальных данных. Для эффективной защиты контента следует использовать современные решения, такие как CDN и Forensic Watermarking, которые обеспечивают надежную безопасность и защищают бизнес от злоумышленников. Сравнение различных брендов позволяет покупателям принимать обоснованные решения на основе потребностей и предпочтений. Мы оценим производительность, долговечность, безопасность и комфорт ведущих мировых брендов по производству шин, которые представлены в магазине «Shiny& Diski», чтобы у потребителей была возможность принято именно такое решение. Кроме того, коснемся стоимости шин, предлагающих наибольшую отдачу за свои деньги.

Так как постоянная перезапись уменьшает срок эксплуатации флешь память устройства и приведет к выходу его из строя. Иногда бывает, что после обновлении программного обеспечение устройств MikroTik или же при не правленой настройки устройство превращается в «кирпич». Перестает загружаться и мигает светодиодами как новогодняя елка. Не спешите, разбирать устройство и пытаться его реанимировать методом перепайки чипа. Есть более простой, и как правило в 95% действенный способ восстановление Router OS при помощи программы Netinstall.

У меня таков вопрос как посмотреть логирование чтобы узнать что происходить, когда Я нажимаю на печать. Скомпилировал питон на scratchbox для arm платформыпробовал запустить скрипты, использующие import loggingоказывается, модуль logging не скомпилировался.за отсутствием времени быстро заменил весь logging на printвсе заработало… Я в первую очередь логирую необратимые процессы (удаление, например), потом что-то связанное с главной областью работы юзера, потом все попытки соединения с внешними сервисами (чтобы в случае чего понять на какой стороне ошибка), потом остальное. Более того, даже во втором случае создание объекта LogRecord (питоновый logging) или аналога может быть дорогой операцией. Тут рядом несколько раз уже упоминались случаи, когда GC очень дорог.В таких местах и создавать объект на строку лога — безумно дорого… Отдельная серьёзная тема — централизованный сбор логов разных источников и перераспределение на логгирующих хостах.

В сущности, любая организация с Интернет-присутствием может стать целью DDoS. MITRE ATT&CK – это глобально доступная база знаний о тактике и методах деятельности злоумышленников, основанная на реальных наблюдениях. База знаний ATT&CK используется как основа для разработки конкретных моделей и методологий противодействия угрозам для компаний в различных секторах экономики, а также в сообществе разработчиков продуктов и услуг кибербезопасности. PostgreSQL – это мощная система управления реляционными базами данных (RDBMS) с открытым исходным кодом. Благодаря своей надежности и масштабируемости PostgreSQL широко используется в облаке.

Gartner рекомендует выбрать обеспечение сетевой безопасности для надежной и бесперебойной удаленной работы путем эволюции к принципам доступа к сети с нулевым доверием. Обеспечиваем решения по управлению мобильными устройствами и их защите от мирового лидера по управлению мобильными угрозами. Передовые комплексные решения по резервному копированию, репликации и обновлению физических, виртуальных, облачных и SaaS-инфраструктур от компании NAKIVO теперь доступны на территориях Украины, Казахстана, Грузии и Узбекистана. IIT Distribution приглашает своих партнеров и их клиентов присоединиться к серии вебинаров, организованной совместно с компанией Nakivo — разработчиком решений по резервному копированию и восстановлению.

IT курсы онлайн от лучших специалистов в своей отросли https://deveducation.com/ here.